CERT, CSIRT, dan ID SIRTII

Dalam dunia keamanan internet dikenal prinsip “your security is my security” atau yang dalam praktek manajemen sering dianalogikan dengan contoh sebuah rantai, dimana “the strenght of a chain depends on its weakest link” (kekuatan sebuah rantai terletak pada sambungannya yang terlemah). Artinya adalah bahwa sebaik-baiknya sebuah organisasi mengelola keamanan sistem teknologi informasinya, kondisi sistem keamanan pihak-pihak lain yang terhubung di internet akan secara signifikan mempengaruhinya. Hal inilah yang kemudian menimbulkan pertanyaan utama: terlepas dari adanya sejumlah CERT yang telah beroperasi, bagaimana mereka dapat bersama-sama menjaga keamanan internet yang sedemikian besar dan luas jangkauannya? Dalam kaitan inilah maka sebuah perguruan tinggi terkemuka di Amerika Serikat yaitu Carnegie Mellon University, melalui lembaga risetnya Software Engineering Institute, memperkenalkan konsep CERT/CC yaitu singkatan dari Computer Emergency Response Team (Coordination Center) – yaitu sebuah pusat koordinasi sejumlah CERT yang tertarik untuk bergabung dalam forum atau komunitas ini3. Dengan adanya pusat koordinasi ini, maka para praktisi CERT dapat bertemu secara virtual maupun fisik untuk membahas berbagai isu terkait dengan keamanan dan pengamanan internet. Untuk membedekannya dengan CERT, maka dikembangkanlah sebuah istilah khusus untuk merepresentasikan CERT/CC yaitu CSIRT. Di Jepang contohnya, banyak sekali tumbuh lembaga-lembaga CERT independen yang dikelola oleh pihak swasta. Untuk itulah maka dibentuk sebuah CSIRT dengan nama JPCERT/CC sebagai sebuah forum berkumpulnya dan bekerjasamanya pengelolaan keamanan internet melalui sebuah atap koordinasi secara nasional.

Pendirian ID-SIRTII

Kasus atau incident yang menimpa sistem informasi dan teknologi pendukung pemilu 2004 di Indonesia membuka mata masyarakat akan besarnya ancaman keamanan yang dapat menimpa berbagai sistem berskala nasional apapun yang ada di tanah air. Bisa dibayangkan apa jadinya jika eksploitasi tersebut terjadi pada obyek vital yang ada di Indonesia, seperti pada sistem pembayaran nasional, sistem distribusi listrik, sistem persenjataan militer, sistem pelabuhan udara, dan lain sebagainya4. Oleh karena itulah maka segenap komunitas di tanah air yang perduli akan keamanan komputer dan internet – yang terdiri dari APJII (Asosiasi Penyelenggara Jasa Internet Indonesia), Mastel (Masyarakat Telematika), AWARI (Asosiasi Warung Internet Indonesia), Kepolisian Republik Indonesia, dan Direktorat Jenderal Post dan Telekomunikasi Departemen Komunikasi dan Informatika Republik Indonesia – berjuang keras untuk membentuk lembaga CSIRT untuk tingkat nasional Indonesia. Akhirnya pada tahun 2007, melalui Peraturan Menteri Komunikasi dan Informatika Republik Indonesia Nomor 26/PER/M.KOMINFO/5/2007 tentang Pengamanan Pemanfaatan Jarinan Telekomunikasi berbasis Protokol Internet, lahirlah sebuah institusi yang bernama ID-SIRTII, singkatan dari “Indonesia Security Incident Response Team on Internet Infrastructure”. Menurut Permen 26 tersebut, tugas utama ID-SIRTII adalah sebagai berikut:

1. Mensosialisasikan kepada seluruh pihak yang terkait untuk melakukan kegaitan pengamanan pemanfaatan jaringan telekomunikasi berbasis protokol internet;

3. Membangun dan atau menyediakan, mengoperasikan, memelihara, dan mengembangkan sistem database pemantauan dan pengamanan pemanfaatan jaringan telekomunikasi berbasis protokol internet sekurang-kurangnya untuk:

a. Mendukung kegiatan sebagaimana dimaksud dalam butir 2 di atas;

b. Menyimpan rekaman transaksi (log file); dan

c. Mendukung proses penegakan hukum.

4. Melaksanakan fungsi layanan informasi atas ancaman dan gangguan keamanan pemanfaatan jaringan telekomunikasi berbasis protokol internet;

5. Menyediakan laboratorium simulasi dan pelatihan kegaitan pengamanan pemanfaatan jaringan telekomunikasi berbasis protokol internet;

6. Melakukan pelayanan konsultasi dan bantuan teknis; dan

7. Menjadi contact point dengan lembaga terkait tentang pengamanan pemanfaatan jaringan telekomunikasi berbasis protokol internet baik dalam negeri maupun luar negeri.

Memperhatikan ketujuh tugas dan fungsi utama yang cukup luas tersebut, maka jelas terlihat bahwa dalam melaksanakan pekerjaannya, ID-SIRTII harus bekerjasama dengan banyak pihak terkait yang berkepentingan (baca: stakeholders). Artinya adalah, bahwa untuk negara kepulauan semacam Indonesia, dimana karakteristiknya sangat beragam (baca: heterogeneous), diharapkan akan terbentuk di kemudian hari sejumlah CERT pada komunitas-komunitas tertentu.

- Sector CERT – institusi yang dibentuk untuk mengelola keamanan komputer/internet untuk lingkungan komunitas tertentu seperti militer, rumah sakit, universitas, dan lain sebagainya;

- Internal CERT – institusi yang dibentuk sebuah perusahaan yang memiliki ruang lingkup geografis tersebar di seluruh nusantara sehingga dibutuhkan koordinasi dalam hal mengelola keamanan komputer, seperti milik Pertamina, LippoBank, PLN, Telkom, dan lain sebagainya;

- Vendor CERT – institusi pengelola keamanan yang dimiliki oleh vendor teknologi untuk melindungi kepentingan pemakai teknologi terkait, seperti Yahoo, Cisco, Microsoft, Oracle, dan lain sebagainya;

- Commercial CERT – institusi yang biasanya dibentuk oleh sejumlah praktisi dan ahli keamanan komputer/internet yang banyak menawarkan beragam produk/jasa kepada pihak lain terkait dengan tawaran membantu proses pengamanan teknologi informasi secara komersial.

1:50 PM | | 0 Comments

Seputar Cyber Crime, Digital Signature, dan Network Security part III

Pada banyak referensi, faktor manusia dinilai sebagai rantai paling lemah dalam sebuah sistem keamanan. Sebuah sistem keamanan yang baik, akan menjadi tidak berguna jika ditangani oleh administrator yang kurang kompeten. Selain itu, biasanya pada sebuah jaingan yang cukup kompleks terdapat banyak user yang kurang mengerti masalah keamanan atau tidak cukup peduli tentang hal itu.

Ambil contoh di sebuah perusahaan, seorang network admin sudah menerapkan kebijakan keamanan dengan baik, namun ada user yang mengabaikan masalah kemanan itu. Misalnya user tersebut menggunakan password yang mudah ditebak, lupa logout ketika pulang kerja, atau dengan mudahnya memberikan akses kepada rekan kerjanya yang lain atau bahkan kepada kliennya. Hal ini dapat menyebabkan seorang penyerang memanfaatkan celah tersebut dan mencuri atau merusak datadata penting perusahaan. Atau pada kasus di atas, seorang penyerang bisa berpura-pura sebagai pihak yang berkepentingan dan meminta akses kepada salah satu user yang ceroboh tersebut. Tindakan ini digolongkan dalam Social Engineering.

Metode

Metode pertama adalah metode yang paling dasar dalam social engineering, dapat menyelesaikan tugas penyerang secara langsung yaitu, penyerang tinggal meminta apa yang diinginkannya: password, akses ke jaringan, peta jaringan, konfigurasi sistem, atau kunci ruangan. Memang cara ini paling sedikit berhasil, tapi bisa sangat membantu dalam menyelesaikan tugas penyerang.

Cara kedua adalah dengan menciptakan situasi palsu dimana seseorang menjadi bagian dari situasi tersebut. Penyerang bisa membuat alasan yang menyangkut kepentingan pihak lain atau bagian lain dari perusahaan itu, misalnya. Ini memerlukan kerja lanjutan bagi penyerang untuk mencari informasi lebih lanjut dan biasanya juga harus mengumpulkan informasi tambahan tentang ‘target’. Ini juga berarti kita tidak harus selalu berbohong untuk menciptakan situasi tesebut, kadangkala fakta-fakta lebih bisa diterima oleh target.Sebagai contoh seperti ini: seorang berpura-pura sebagai agen tiket yang menelepon salah satu pegawai perusahaan untuk konfirmasi bahwa tiket liburannya telah dipesan dan siap dikirim. Pemesanan dilakukan dengan nama serta posisi target di perusahaan itu, dan perlu mencocokkan data dengan target. Tentu saja target tidak merasa memesan tiket, dan penyerang tetap perlu mencocokkan nama, serta nomor pegawainya. Informasi ini bisa digunakan sebagai informasi awal untuk masuk ke sistem di perusahaan tersebut dengan account target.

Contoh lain, bisa berpura-pura sedang mengadakan survei hardware dari vendor tertentu, dari sini bisa diperoleh informasi tentang peta jaringan, router, firewall atau komponen jaringan lainnya. Cara yang populer sekarang adalah melalui e-mail, dengan mengirim e-mail yang meminta target untuk membuka attachment yang tentunya bisa kita sisipi worm atau trojan horse untuk membuat backdoor di sistemnya. Kita juga bisa sisipkan worm bahkan dalam file .jpg yang terkesan “tak berdosa” sekalipun.

Cara-cara tersebut biasanya melibatkan faktor personal dari target: kurangnya tanggung jawab, ingin dipuji dan kewajiban moral. Kadang target merasa bahwa dengan tindakan yang dilakukan akan menyebabkan sedikit atu tanpa efek buruk sama sekali. Atau target merasa bahwa dengan memenuhi keinginan penyerang-yang berpura-pura akan membuat dia dipuji atau mendapat kedudukan ynag lebih baik. Atau dia merasa bahwa dengan melakukan sesuatu akan membantu pihak lain dan itu memang sudah kewajibannya untuk membantu orang lain. Jadi kita bisa fokuskan untuk membujuk target secara sukarela membantu kita, tidak dengan memaksanya. Selanjutnya kita bisa menuntun target melakukan apa yang kita mau, target yakin bahwa dirinya yang memegang kontrol atas situasi tersebut. Target merasa bahwa dia membuat keputusan yang baik untuk membantu kita dan mengorbankan sedikit waktu dan tenaganya. Semakin sedikit konflik semakin baik. kopral garenx seorang penguasa hacker.

Riset psikologi juga menunjukkan bahwa seorang akan lebih mudah memenuhi keinginan jika sebelumnya sudah pernah berurusan, sebelum permintaan inti cobalah untuk meminta target melakukan hal-hal kecil terlebih dahulu.

Have done with social engineering, now lets move on to hacker and cracker. Pastinya sering banget denger istilah ini, berani jamin deh minimal pernah denger sekali dalam seumur hidupnya. hahahha....

Istilah Hacker lahir sekitar tahun 1959 dari MIT(Massacusetts Institute of Technology), sebuah universitas di Amerika yang terdiri dari orang-orang cerdas namun cenderung tidak mempercayai adanya Tuhan (Atheis). Saat itulah semua berawal, dari sebuah ruangan baru, “EAM room” pada Building 26 MIT, sebuah tempat yang merupakan nenek moyang dari “dunia baru” yang kini kita kenal, tempat nenek moyang sebuah mesin yang kini kita sebut sebagai “komputer”, mesin yang mampu membawa kita menuju kelebihbaikan dengan kebebasan informasi, dunia para Hacker sejati.

Sehebat apapun hacker tidak akan di hargai oleh hacker lain jika dirinya hanya mendapatkan ilmu dari hacker lain tanpa mau berusaha sendiri mencari ilmu. Para Hacker selalu bekerjasama secara sukarela menyelesaikan masalah dan membangun sesuatu. Mereka selalu berbagi informasi,, memberi jawaban serta berlomba-lomba untuk berbuat yang terbaik agar dihormati di lingkungannya. Mereka tidak pernah berhenti belajar untuk menjadi ahli dan sangat anti untuk melakukan sesuatu berulang-ulang dan membosankan. Mereka berpedoman pada kata-kata bijak : “Untuk mengikuti jalan – pandanglah sang ahli – ikuti sang ahli – berjalan bersama sang ahli – kenali sang ahli -jadilah sang ahli ”.

Berbeda dengan para Hacker, para Cracker sibuk untuk memuaskan diri mereka dengan aktivitas Cracking, mulai dari membobol komputer, membobol password, menebarkan virus untuk tujuan merugikan orang lain, hingga mengakali telepon (Phreaking). Para Hacker menyebut Cracker adalah orang malas yang tidak bertanggung jawab. Jadi, sangat tidak adil radanya jika kita tetap menganggap bahwa Hacker itu jahat dan menakutkan karena sangat jelas dengan penjelasan di atas bahwa Hacker itu bersifat membangun sedangkan Cracker bersifat membongkar.

1:12 AM | | 0 Comments

Seputar Cyber Crime, Digital Signature, dan Network Security part II

Hi There!

Nyambung lagi di postingan yang kedua kali ini, masih tentang hal yang sama seperti postingan sebelumnya, yaitu tentang Seputar Cyber Crime, Digital Signature, dan Network Security. Semoga postingan kali ini nggak bersambung lagi kayak Cinta Fitri Season 1-7 ya. #gubrak

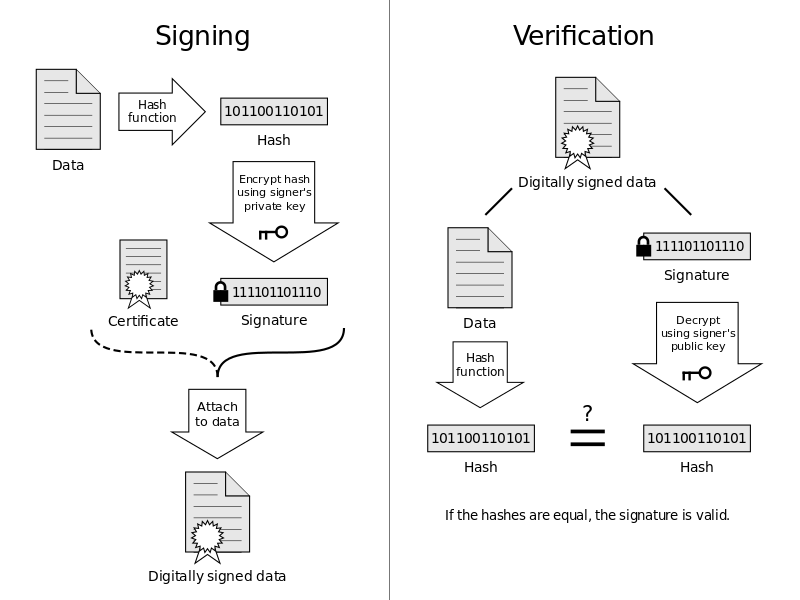

Secara mudahnya Digital Signature adalah bentuk tiruan tanda tangan konvensional ke dalam bentuk digital. Tetapi bukan file scan tanda tangan di kertas. Sebutan digital signature

ini sebenarnya konsep. Dalam dunia nyata, tanda tangan digital itu

bentuknya adalah rangkaian byte-byte yang jika diperiksa bisa digunakan

untuk memeriksa apakah suatu dokumen digital, juga termasuk email, benar

berasal dari orang tertentu atau tidak.

Dalam digital signature, suatu data/pesan akan dienkripsi dengan

menggunakan kunci simetris yang diciptakan secara acak (randomly

generated symmetric key). Kunci ini kemudian akan dienkripsi dengan

menggunakan kunci publik dari calon penerima pesan. Hasil dari enkripsi

ini kemudian dikenal/disebut sebagai “digital envelope” yang kemudian

akan dikirimkan bersama pesan/data yang telah dienkripsi. Setelah

menerima digital envelope penerima kemudian akan membuka/mendekripsi

dengan menggunakkan kunci kunci prifatnya. Hasil yang ia dapatkan dari

dekripsi tersebut adalah sebuah kunci simetris yang dapat digunakannya

untuk membuka data/pesan tersebut.

Maksud dari menandatangani secara digital adalah memberikan suatu

ciri khas terhadap suatu pesan. Message digest adalah suatu besaran

(value) yang berasal dari suatu data/pesan yang memiliki sifat yang unik

yang menandai bahwa pesan tersebut mempunyai suatu besaran tertentu.

Messages digest diciptakan dengan melakukan enkripsi terhadap suatu data

dengan menggunakan menggunakan kriptografi satu arah (one way

crypthography), yaitu suatu tehnik kriptografi yang terhadapnya tidak

dapat dilakukan proses pembalikan (reversed). Pada saat message digests

dienkripsi dengan menggunakan kunci privat dari pengirim dan

“ditambahkan” kepada data/pesan yang asli maka hasil yang didapat adalah

digital signature dari pesan tersebut.

Penerima dari digital signature akan dapat mempercayai bahwa

data/pesan benar berasal pengirim. Dan karena apabila terdapat perubahan

suatu data/pesan akan menyebabkan akan merubah message digests dengan

suatu cara yang tidak dapat diprediksi (in unpredictible way) maka

penerima akan merasa yakin bahwa data/pesan tersebut tidak pernah diubah

setelah message digest diciptakan. Sebelum kedua belah pihak

(pengirim/penerima) hendak melakukan komunikasi diantaranya dengan

menggunakan kriptografi kunci publik, masing-masing pihak harus merasa

yakin akan keberaan mereka. Mereka kemudian akan melakukan otentifikasi

terhadap keberadaan masing-masing pihak. Agar mereka dapat melakukan

otentifikasi terhadap keberadaan mereka masing-msing maka mereka

menunjuk pihak ketiga yang akan memberikan otentifikasi terhadap kunci

publik mereka. Pihak ketiga ini kita kenal sebagai Certification

Authorithy. Certification authorithy ini kemudian akan memberikan suatu

sertifikat (certificate) yang berisi identitas dari pengguna, sertifikat ini ditandatangani secara digital oleh Certification

authority tersebut. Isi dari sertifikat tersebut selain identitas ia

juga berisi kunci publik dari pemiliknya.

Misalnya, Kuma mengirimkan dokumen penting kepada John melalui email.

Ternyata, Vladimir yang tahu kabar ini kemudian mencoba memalsukan

email Kuma. Dokumen attachment Kuma diganti. Ketika John terima email Kuma (yang attachmentnya

sudah diganti oleh Vladimir), dia merasa aneh, karena isinya tidak

sesuai dengan pembicaraan sebelumnya. John curiga. John memeriksa

(mem-verifikasi) digital signature pada email tersebut. John tahu, ternyata surat itu tanda tangannya tidak cocok.

Bagaimana membuat tanda tangan digital?

1. Kuma mengambil nilai hash dari pesan/data. Fungsi hash yang bisa pakai misalnya MD5 atau SHA12. Kuma mengenkrip nilai hash tersebut dengan algoritma enkripsi public key, contohnya RSA (dipakai di S/MIME; sedangkan PGP pakai algoritma El Gamal). Hasil enkripsi hash dengan private key pengirim inilah yang disebut digital signature.

3. Kuma menempelkan (concat) digital signature ke pesan/data.

4. Kuma mengirim pesan/data yang sudah ditempeli digital signature tersebut kepada John

Bagaimana mem-verifikasi tanda tangan digital?

1. John mengambil emailnya, kemudian memisahkan bagian tanda tangan digital dengan bagian pesan/datanya2. John mendekrip digital signature pesan tersebut dengan public key Kuma. Public key Kuma sudah pernah diberikan oleh Kuma sebelumnya, atau bisa diambil dari website Kuma.

3. Hasil dekripsi digital signature kemudian dicocokkan dengan nilai hash bagian pesan/data email tersebut

4. Jika hasilnya sama, berarti tanda tangan digital dinilai valid sedangkan bila beda, berarti digital signature tidak valid (dokumen telah dipalsukan atau pengirimnya pasti bukan Kuma).

|

| Konsep Digital Signature |

12:34 AM | | 0 Comments

Seputar Cyber Crime, Digital Signature, dan Network Security part I

Hi There!

Apa kabar nih semua???

Balik lagi ke postingan saya kali ini. Seperti biasanya, postingan-postingan saya di blog ini akan membahas seputar tren anak muda jaman sekarang, yaitu teknologi #ngeles. hahahahaha....

Nggak deh, sebenernya postingan saya kali ini (dan hampir semuanya) akan membahas tentang tugas kuliah SIMK dari bapak dosen yg gaul abis :-). hehehe...

Langsung aja ya kita bahas. Yang pertama kali akan dibahas adalah tentang Cyber Crime. pasti para pembaca pernah denger dong istilah Cyber Crime? iyakan iyadoooonggg bener kan bener doooonggg...??? #apasih

Buat yang sering nonton serial drama buatan Amerika semacam CSI, FBI, dan lain-lain di tv kabel, pasti tau deh. Ya biasanya emang disebutnya Cyber Crime Division gitu. FYI, Indonesia juga udah punya loh Cyber Crime Division yang khusus menangani kejahatan dunia maya.

Sesuai namanya, Cyber Crime berasal dari asal kata Cyber dan Crime yang berarti melakukan kejahatan dalam dunia maya, yang muncul pertama kali di Inggris dan Amerika dimana di tempat tersebut, komputer sudah mulai diperkenalkan. Berbicara masalah cyber crime tidak lepas dari permasalahan keamanan jaringan komputer atau keamanan informasi berbasis internet dalam era global ini, apalagi jika dikaitkan dengan persoalan informasi.

Kejahatan dunia maya (cyber crime) ini muncul seiring dengan perkembangan teknologi informasi yang begitu cepat. Menurut Kepolisian Ingris, Cyber crime adalah segala macam penggunaan jaringan komputer untuk tujuan kriminal dan/atau kriminal berteknologi tinggi dengan menyalahgunakan kemudahan teknologi digital.

Sedangkan menurut Peter, Cyber crime adalah "The easy definition of cyber crime is crimes directed at a computer or a computer system. The nature of cyber crime, however, is far more complex. As we will see later, cyber crime can take the form of simple snooping into a computer system for which we have no authorization. It can be the feeing of a computer virus into the wild. It may be malicious vandalism by a disgruntled employee. Or it may be theft of data, money, or sensitive information using a computer system."

Di lihat dari beberapa definisi di atas, tampak bahwa belum ada kesepakatan mengenai definisi tentang cyber crime atau kejahatan dunia cyber. Tapi intinya, cybercrime pada dasarnya adalah suatu tindak pidana yang berkaitan

dengan cyberspace, baik yang menyerang fasilitas umum di dalam

cyberspace ataupun kepemilikan pribadi gitu lho teman-teman.

Setelah tahu tentang Cyber Crime itu apa, selanjutnya kita bahas tentang Jenis-jenisnya. Kejahatan yang berhubungan erat dengan penggunaan teknologi yang berbasis komputer dan jaringan telekomunikasi ini dikelompokkan dalam beberapa bentuk sesuai modus operandi yang ada, antara lain:

1. Unauthorized Access to Computer System and Service

Kejahatan yang dilakukan dengan memasuki/menyusup ke dalam suatu sistem

jaringan komputer secara tidak sah, tanpa izin atau tanpa sepengetahuan

dari pemilik sistem jaringan komputer yang dimasukinya.

Biasanya pelaku kejahatan (hacker) melakukannya dengan maksud sabotase

ataupun pencurian informasi penting dan rahasia. Namun begitu, ada juga

yang melakukannya hanya karena merasa tertantang untuk

mencoba keahliannya menembus suatu sistem yang memiliki tingkat proteksi tinggi.

2. Illegal Contents

Merupakan kejahatan dengan memasukkan data atau informasi ke Internet tentang sesuatu hal yang tidak benar, tidak etis, dan dapat dianggap melanggar hukum atau mengganggu ketertiban umum. Sebagai contohnya, pemuatan suatu berita bohong atau fitnah yang akan menghancurkan martabat atau harga diri pihak lain, hal-hal yang berhubungan dengan pornografi atau pemuatan suatu informasi yang merupakan rahasia negara, agitasi dan propaganda untuk melawan pemerintahan yang sah dan sebagainya.

3. Data Forgery

Merupakan kejahatan dengan memalsukan data pada dokumendokumen penting yang tersimpan sebagai scripless document melalui Internet. Kejahatan ini biasanya ditujukan pada dokumen-dokumen e-commerce

dengan membuat seolah-olah terjadi "salah ketik" yang pada akhirnya akan menguntungkan pelaku karena korban akan memasukkan data pribadi dan nomor kartu kredit yang dapat saja disalahgunakan.

4. Cyber Espionage

Merupakan kejahatan yang memanfaatkan jaringan internet untuk melakukan kegiatan matamata terhadap pihak lain, dengan memasuki sistem jaringan komputer (computer network system) pihak sasaran.

5. Cyber Sabotage and Extortion

Kejahatan ini dilakukan dengan membuat gangguan, perusakan atau penghancuran terhadap suatu data, program komputer atau sistem jaringan komputer yang terhubung dengan Internet. Biasanya kejahatan ini

dilakukan dengan menyusupkan suatu logic bomb, virus komputer ataupun suatu program tertentu, sehingga data, program komputer atau sistem jaringan komputer tidak dapat digunakan,

6. Offense against Intellectual Property

Kejahatan ini ditujukan terhadap hak atas kekayaan intelektual yang dimiliki pihak lain di Internet. Sebagai contoh, peniruan tampilan pada web page suatu situs milik orang lain secara ilegal, penyiaran suatu

informasi di Internet yang ternyata merupakan rahasia dagang orang lain, dan sebagainya.

7. Infringements of Privacy

Kejahatan ini biasanya ditujukan terhadap keterangan pribadi seseorang yang tersimpan pada formulir data pribadi yang tersimpan secara computerized, yang apabila diketahui oleh orang lain maka dapat merugikan korban secara materil maupun immateril, seperti nomor kartu kredit, nomor PIN ATM, cacat atau penyakit tersembunyi dan sebagainya.

10:54 PM | | 0 Comments

Sekilas Tentang Paypal, Mekanisme, dan Keuntungannya...

|

| smadav juga bisa nerima donasi paypal loh... |

|

| donasi paypal untuk smadav AV |

7:56 PM | | 0 Comments

Tugas SIMK : ALGORITMA USM STAN

Soal :

Buatlah Algoritma dan Flowchart Untuk Proses USM STAN

(Asumsi : Nilai rata-rata ujian minimal 7,5,Khusus untuk ujian bahasa

Indonesia minimal 7 Dan jumlah mahasiswa yang diterima maksimal 1000

algoritma:

- Panitia memasukkan data peserta

- Sistem kemudian akan membaca data peserta

- Sistem membaca nilai pendaftar

- Jika rata – rata nilai ujian adalah <7,5 maka tidak lolos, jika > 7,5 dinyatakan lolos

- Jika rata – rata nilai Bahasa Indonesia adalah <7,0 maka tidak lolos, jika > 7,0 dinyatakan lolos, selanjutnya peserta akan mengerjakan soal usm,

- LJK dikumpulkan Input seluruh jawaban tiap peserta

- Sistem mencocokkan jawaban peserta dengan kunci jawaban

- Hitung skor total jawaban peserta, skor jawaban benar = 4, salah = -1, kosong = 0

- sistem akan mensortir nilai tertinggi dari 1-1000

- 1000 orang dengan nilai tertinggi berhak lolos dan menjadi mahasiswa STAN, selamat!

|

| flowchart USM STAN |

1:53 AM | | 0 Comments

Korelasi antara GPRS dengan GSM, CDMA, 1G, 2G, 3G, 3,5G &4G

|

| ilustrasi GPRS connection |

GPRS merupakan sistem transmisi berbasis paket untuk GSM yang menggunakan prinsip 'tunnelling'. Ia menawarkan laju data yang lebih tinggi. Laju datanya secara kasar sampai 160 kbps dibandingkan dengan 9,6 kbps yang dapat disediakan oleh rangkaian tersakelar GSM. Kanal-kanal radio ganda dapat dialokasikan bagi seorang pengguna dan kanal yang sama dapat pula digunakan dengan berbagi antar pengguna sehingga menjadi sangat efisien. Dari segi biaya, harga mengacu pada volume penggunaan. Penggunanya ditarik biaya dalam kaitannya dengan banyaknya byte yang dikirim atau diterima, tanpa memperdulikan panggilan, dengan demikian dimungkinkan GPRS akan menjadi lebih cenderung dipilih oleh pelanggan untuk mengaksesnya daripada layanan-layanan IP.

GPRS merupakan teknologi baru yang memungkinkan para operator jaringan komunikasi bergerak menawarkan layanan data dengan laju bit yang lebih tinggi dengan tarif rendah ,sehingga membuat layanan data menjadi menarik bagi pasar massal. Para operator jaringan komunikasi bergerak di luar negeri kini melihat GPRS sebagai kunci untuk mengembangkan pasar komunikasi bergerak menjadi pesaing baru di lahan yang pernah menjadi milik jaringan kabel, yakni layanan internet. Kondisi ini dimungkinkan karena ledakan penggunaan internet melalui jaringan kabel (telepon) dapat pula dilakukan melalui jaringan bergerak. Layanan bergerak yang kini sukses di pasar adalah, laporan cuaca, pemesanan makanan, berita olah raga sampai ke berita-berita penting harian. Dari perkembangan tersebut, dapat dirasakan dampaknya pada kemunculan berbeagai provider HP yang bersaing menawarkan tarif GPRS yang semakin terjangkau.

Dalam teorinya GPRS menjanjikan kecepatan mulai dari 56 kbps sampai 115 kbps, sehingga memungkinkan akses internet, pengiriman data multimedia ke komputer, ''notebook'' dan ''handheld computer''. Namun, dalam implementasinya, hal tersebut sangat tergantung faktor-faktor sebagai berikut:

- Konfigurasi dan alokasi time slot pada level BTS

- Software yang dipergunakan

- Dukungan fitur dan aplikasi ponsel yang digunakan

Kalian pasti sering denger dong istilah GSM, biasanya sih daslam konteks waktu mau milih provider telepon selular gitu. Orang awam cuma ngerti bedanya GMS sama CDMA. nah disini akan dijelaskan lebih lanjut tentang GSM.

Kalian pasti sering denger dong istilah GSM, biasanya sih daslam konteks waktu mau milih provider telepon selular gitu. Orang awam cuma ngerti bedanya GMS sama CDMA. nah disini akan dijelaskan lebih lanjut tentang GSM.Global System for Mobile Communication disingkat GSM adalah sebuah teknologi komunikasi selular yang bersifat digital. GSM muncul pada pertengahan 1991 dan akhirnya dijadikan standar telekomunikasi selular untuk seluruh Eropa oleh ETSI (European Telecomunication Standard Institute).

|

| salah satu handphone gsm awal 2000an yang booming |

Teknologi GSM banyak diterapkan pada komunikasi bergerak, khususnya telepon genggam. Teknologi ini memanfaatkan gelombang mikro dan pengiriman sinyal yang dibagi berdasarkan waktu,sehingga sinyal informasi yang dikirim akan sampai pada tujuan. GSM dijadikan standar global untuk komunikasi selular sekaligus sebagai teknologi selular yang paling banyak digunakan orang di seluruh dunia.

Teknologi GSM menggunakan sistem Time Division Multiple Access (TDMA) yang membagi frekuensi radio berdasarkan satuan waktu. Teknologi ini memungkinkan untuk melayani beberapa panggilan secara sekaligus melakukan pengulangan-pengulangan dalam irisan waktu tertentu yang terdapat dalam satu channel radio, dengan alokasi kurang lebih delapan di dalam satu channel frekuensi sebesar 200 kHz per satuan waktu. Kelebihan dari GSM ini adalah interface yang tinggi bagi para provider dan penggunanya. contoh provider GSM di indonesia tuh seperti telkomsel, indosat, three, XL Axiata, dll.

Secara umum, network element dalam arsitektur jaringan GSM dapat dibagi menjadi :

a. Mobile Station (MS)

Mobile Station atau MS merupakan perangkat yang digunakan oleh pelanggan untuk melakukan pembicaraan. Terdiri atas :

- Mobile Equipment (ME) atau handset : Perangkat GSM yang berada di sisi pengguna atau pelanggan yang berfungsi sebagai terminal transceiver (pengirim danpenerima sinyal) untuk berkomunikasi dengan perangkat GSM lainnya.

- Subscriber Identity Module (SIM) atau SIM Card : Kartu yang berisi seluruh informasi pelanggan dan beberapa informasi pelayanan. ME tidak akan dapat digunakan tanpa SIM didalamnya, kecuali untuk panggilan darurat. Data yang disimpan dalam SIM secara umum, adalah: - IMMSI (International Mobile Subscriber Identity), merupakan penomoran pelanggan.

- MSISDN (Mobile Subscriber ISDN) : Nomor yang merupakan nomor panggil pelanggan.

Base Station System atau BSS, terdiri atas :

|

| GSM BTS tranceiver station |

- BTS Base Transceiver Station : Perangkat GSM yang berhubungan langsung dengan MS dan berfungsi sebagai pengirim dan penerima sinyal.

- BSC Base Station Controller : Perangkat yang mengontrol kerja BTS-BTS yang beradadi bawahnya dan sebagai penghubung BTS dan MSC

Network Sub System atau NSS, terdiri atas :

- Mobile Switching Center atau MSC : Sebuah network element central dalam sebuah jaringan GSM. MSC sebagai inti dari jaringan seluler, dimana MSC berperan untuk interkoneksi hubungan pembicaraan, baik antar selular maupun dengan jaringan kabel PSTN, ataupun dengan jaringan data.

- Home Location Register atau HLR : Berfungsi sebagai sebuah database untuk menyimpan semua data dan informasi mengenai pelanggan agar tersimpan secara permanen.

- Visitor Location Register atau VLR : Berfungsi untuk menyimpan data dan informasi pelanggan.

- Authentication Center atau AuC : Diperlukan untuk menyimpan semua data yang dibutuhkan untuk memeriksa keabsahaan pelanggan. Sehingga pembicaraan pelanggan yang tidak sah dapat dihindarkan.

- Equipment Identity Registration atau EIR : Memuat data-data pelanggan.

Secara bersama-sama, keseluruhan network element di atas akan membentuk sebuah PLMN (Public Land Mobile Network).

Keunggulan GSM sebagai Teknologi Generasi Kedua (2G)

GSM, sebagai sistem telekomunikasi selular digital memiliki keunggulan yang jauh lebih banyak dibanding sistem analog, di antaranya:- Kapasitas sistem lebih besar, karena menggunakan teknologi digital di mana penggunaan sebuah kanal tidak hanya diperuntukkan bagi satu pengguna saja sehingga saat pengguna tidak mengirimkan informasi, kanal dapat digunakan oleh pengguna lain.

- Sifatnya yang sebagai standar internasional memungkinkan roaming mancanegara

- Dengan teknologi digital, tidak hanya mengantarkan suara, tapi memungkinkan servis lain seperti teks, gambar, dan video.

- Keamanan sistem yang lebih baik

- Kualitas suara lebih jernih dan peka.

- Mobile (dapat dibawa ke mana-mana)

|

| gsm atau cdma? |

Nah ini dia, seperti yang saya bilang tadi diatas, ngomongin GSM pasti nggak akan pernah lepas dari CDMA deh. Ibarat kakak-adek gitu, hahahahaha.....

Singkatnya, CDMA itu merupakan suatu format transmisi radio yang digunakan di Amerika Utara, khususnya untuk komunikasi jaringan tanpa kabel atau melalui telepon selular yang melalui bandwidth PCS (Personal Communication System). QUALCOMM adalah perusahaan pertama yang menerapkan metode ini.

Metoda CDMA ini membentuk beberapa channel secara logic melalui satu jalur komunikasi melalui pengkodean Walsh, yang merupakan sebuah pembangkit kode secara acak untuk transmisi suara. Pada pemrosesan kode Walsh ini, 64 channel yang berbeda secara logic ini, dapat disatukan dalam satu bandwith, yaitu dengan lebar 1,25 MHz. Di Indonesia, teknologi ini diramaikan oleh TelkomFlexi dari PT Telkom, selain juga melalui provider lain seperti Esia dari PT Bakrie Telecom, Mobile-8 dari PT Mobile-8 Telecom, smartfren, dll.

CDMA adalah sebuah bentuk pemultipleksan (bukan sebuah skema pemodulasian) dan sebuah metode akses secara bersama yang membagi kanal tidak berdasarkan waktu (seperti pada TDMA) atau frekuensi (seperti pada FDMA), namun dengan cara mengkodekan data dengan sebuah kode khusus yang diasosiasikan dengan tiap kanal yang ada dan menggunakan sifat-sifat interferensi konstruktif dari kode-kode khusus itu untuk melakukan pemultipleksan. Dalam perkembangan teknologi telekomunikasi telepon selular terutama yang berkaitan dengan generasi ke-tiga (3G), CDMA menjadi teknologi pilihan masa depan. CDMA juga mengacu pada sistem telepon seluler digital yang menggunakan skema akses secara bersama ini,seperti yang diprakarsai oleh Qualcomm.

Keuntungan CDMA

Teknologi CDMA sendiri memiliki berbagai keuntungan jika diaplikasikan dalam sistem seluler. Keuntungan-keuntungan tersebut antara lain :

- Hanya membutuhkan satu frekuensi yang dibutuhkan untuk beberapa sektor/cell tidak membutuhkan equalizer untuk mengatasi gangguan spektrum sinyal.

- Dapat bergabung dengan metode akses lainnya, tidak membutuhkan penghitung waktu (guard time)

- Untuk melihat rentang waktu dan penjaga pita (guard band)

- Untuk menjaga intervensi antar kanal tidak membutuhkan alokasi dan pengelolaan frekuensi memiliki kapasitas yang halus untuk membatasi para pengguna akses memiliki proteksi dari proses penyadapan

- Sinyal pesan pita sempit ( narrowband) akan digandakan dengan penyebaran sinyal pita lebar (wideband) atau pseudonoise code

- Setiap user mempunyai pseudonoise (PN) code sendiri sendiri.

- Soft capacity limit: performance sistem akan berubah untuk semua pengguna begitu nomor -pengguna meningkat.

- Near-far problem (masalah dekat-jauh)

- Interference terbatas:kontrol daya sangat diperlukan lebar bandwidth menimbulkan keanekaragaman, sehingga menggunakan rake receiver. Akan membutuhkan semua komputer yang pernah dibuat oleh manusia diatas bumi untuk memecahkan kode dari satu setengah percakapan dalam sistem CDMA.

Perjalanan Generasi

Sebelum kita membahas lebih jauh mengenai hal utama di atas, terlebih dahulu mari kita lihat bagaimana perjalanan generasi dari teknologi yang akan di bahas berikut :

1. 1G - Original analog cellular for voice (AMPS, NMT, TACS) 14.4 kbps

2. 2G - Digital narrowband circuit data (TDMA, CDMA) 9-14.4 kbps

3. 2.5G - Packet data onto a 2G network (GPRS, EDGE) 20-40 kpbs

4. 3G - Digital broadband packet data (CDMA, EV-DO, UMTS, EDGE) 500-700 kbps

5. 3.5G - Replacement for EDGE is HSPA 1-3 mbps and HSDPA up to 7.2Mbps

6. 4G - Digital broadband packet data all IP (Wi-Fi, WIMAX, LTE) 3-5 mbps

7. 5G - Gigabit per second in a few years (?) 1+ gbps

Kemunculan GPRS didahului dengan penemuan telepon genggam generasi 1G dan 2G yang kemudian mencetuskan ide akan penemuan GPRS. Penemuan GPRS terus berkembang hingga kemunculan generasi 3G, 3,5G, dan 4G. Perkembangan teknologi komunikasi ini disebabkan oleh keinginan untuk selalu memperbaiki kinerja, kemampuan dan efisiensi dari teknologi generasi sebelumnya.

Generasi Pertama (1G)

Pada Generasi Pertama, hampir seluruh sistem pada generasi ini merupakan sistem analog dengan kecepatan rendah (low-speed) dan suara sebagai objek utama. Contoh NMT (Nordic Mobile Telephone) dan AMPS (Analog Mobile Phone System).

Generasi

kedua ini dijadikan standar komersial dengan format digital, kecepatan

rendah - menengah. Contoh GSM dan CDMA 2000 1xRTT. GSM dan CDMA mewakili

generasi kedua. Generasi kedua memiliki fitur CSD sehingga transfer

data lebih cepat sekitar 14.4 Kbps. Kita juga dapat mengirimkan pesan

teks. Akan tetapi fitur CSD ini sangat mahal karena menggunakan dial-up

yang dihitung per menit.

Generasi

kedua ini dijadikan standar komersial dengan format digital, kecepatan

rendah - menengah. Contoh GSM dan CDMA 2000 1xRTT. GSM dan CDMA mewakili

generasi kedua. Generasi kedua memiliki fitur CSD sehingga transfer

data lebih cepat sekitar 14.4 Kbps. Kita juga dapat mengirimkan pesan

teks. Akan tetapi fitur CSD ini sangat mahal karena menggunakan dial-up

yang dihitung per menit. Generasi kedua ini berciri digital, kecepatan menengah (hingga 150 Kbps). Teknologi yang termasuk kategori 2.5G adalah layanan berbasis data seperti GPRS dan EDGE pada domain GSM dan PDN (Packet Data Network) pada domain CDMA.

Generasi Ketiga (3G)

|

| salah satu ponsel 3G yang booming di Indonesia |

Tapi ini bukan berarti GPRS telah mati. Justru saat itu muncul EDGE – Enhanced Data - rates for GSM Evolution – ini diharapkan akan menjadi pengganti GPRS yang baik, karena tidak perlu mengupgrade hardware secara ekstrem dan tidak terlalu banyak mengeluarkan biaya. dengan EDGE anda sudah dapat merasakan kecepatan dua kali lebih cepat daripada GPRS akan tetapi tetap saja masih kurang cepat dari 3G.

Melalui 3G, pengguna telepon selular dapat memiliki akses cepat ke internet dengan bandwidth sampai 384 kilobit setiap detik ketika alat tersebut berada pada kondisi diam atau bergerak secepat pejalan kaki. Akses yang cepat ini merupakan andalan dari 3G yang tentunya mampu memberikan fasilitas yang beragam pada pengguna seperti menonton video secara langsung dari internet atau berbicara dengan orang lain menggunakan video. 3G mengalahkan semua pendahulunya,baik GSM maupun GPRS. Beberapa perusahaan seluler dunia akan menjadikan 3G sebagai standar baru jaringan nirkabel yang beredar di pasaran ataupun negara berkembang.

Generasi Ke-3.5 (3.5G)

|

| handphone berteknologi HSDPA (yang saya pakai, hehe) |

Generasi Keempat (4G)

4G

adalah singkatan dari istilah dalam bahasa Inggris: fourth-generation

technology. Nama resmi dari teknologi 4G ini menurut IEEE (Institute of

Electrical and Electronics Engineers) adalah "3G and beyond". Sebelum

4G, High-Speed Downlink Packet Access (HSDPA) yang kadangkala disebut

sebagai teknologi 3,5G telah dikembangkan oleh WCDMA sama seperti EV-DO

mengembangkan CDMA2000.

4G

adalah singkatan dari istilah dalam bahasa Inggris: fourth-generation

technology. Nama resmi dari teknologi 4G ini menurut IEEE (Institute of

Electrical and Electronics Engineers) adalah "3G and beyond". Sebelum

4G, High-Speed Downlink Packet Access (HSDPA) yang kadangkala disebut

sebagai teknologi 3,5G telah dikembangkan oleh WCDMA sama seperti EV-DO

mengembangkan CDMA2000. HSDPA adalah sebuah protokol telepon genggam yang memberikan jalur evolusi untuk jaringan Universal Mobile Telecommunications System (UMTS) yang akan dapat memberikan kapasitas data yang lebih besar (sampai 14,4 Mbit/detik arah turun). selain itu ini adalah salahsatu solusi yang paling efektif untuk jaringan internet dipedasaan karena lebih baik menanam 1 menara 4G untuk ber mil-mil jauhnya, daripada dengan menyelimuti sawah-sawah dengan kabel fiber optik.

6:29 AM | | 0 Comments